Malware dokáže ošálit bezpečnostní nástroje macOS díky certifikátům

Bezpečností zpráva týkající se macOS odhalila zajímavou věc. Hackeři mohou zneužít zadních vrátek a propašovat do jablečného operačního systému pro počítače malware schovaný pod falešným certifikátem. Systém tak nic nepozná a software může začít škodit.

Bezpečnostní díra navíc funguje už v tak starém systému, jako byl Mac OS X Leopard z roku 2007. Na zprávu bezpečnostních odborníků upozornil server Ars Technica. Celý problém spočívá v práci s certifikáty aplikací.

Odborníci našli cestu, jak obejít celý proces podpisu aplikace. Tvrdí, že proces je tak jednoduchý, že jej mohl objevit v podstatě jakýkoli hacker, který se o danou oblast dostatečně zajímá.

Tato metoda umožní do systému propašovat jakoukoli aplikaci obsahující škodlivý kód, a přitom se bude tvářit jako aplikace přímo podepsaná Applem.

Joshua Pits, senior penetration testing engineer ze společnosti Okta tvrdí, že techniku objevil letos v únoru a poté informoval Apple a vývojáře třetích stran. Okta včera zveřejnil veškerou dokumentaci o bezpečnostní chybě, včetně časové linky datující se od 22. února, kdy poslal hlášení do Applu až po včerejší zveřejnění chyby.

Ars Technica přišla s vysvětlením postupu:

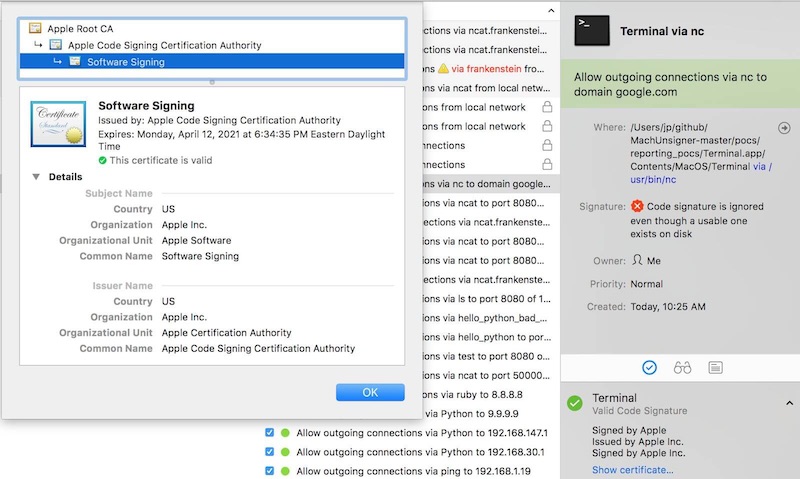

Technika spoléhá na binární formát, známý také jako Fat nebo Unversal file, který obsahuje několik souborů pro různé procesory používané v Macech v uplynulých letech jako i386, x86_64 nebo PPC. Jenže pouze první soubor z celého balíčku zvaný Mach-O musí být podepsán certifikátem od Applu. Alespoň osm nástrojů třetích stran si pak myslí, že ostatní nepodepsané aplikace v balíčku jsou podepsány také.

Mezi oklamané nástroje patří například VirusTotal, Google Santa, Facebook OSQuesry, Little Snitch Firewall, Yelp, OSXCollector, Carbon Black’s db Response a několik dalších nástrojů od Objective-See. Mnoho firem a jednotlivců spoléhá na nějaké bezpečnostní nástroje, jak povolit white-list určitých aplikací k používání a instalaci, zatímco ostatní zakázat.

Vývojář Patrick Wardle k tématu dodal, že obejití pravidel mohlo být díky nejednoznačné dokumentaci a komentářích k programování uživatelského rozhraní a ověřování certifikátů poskytnutých samotným Applem.

Logo bezpečnostního nástroje Little Snitch

„Aby bylo jasno, toto není zranitelnost nebo chyba v kódu Applu… jednoduše jde o nejasnou / matoucí dokumentaci, která lidi navedla používat API špatným způsobem.“

Wardle rovněž sdělil, že nejde jen o problém Applu a nástrojů třetích stran pro macOS.

„Pokud chce hacker obejít váš nástroj a zaměří se přímo na něj, prostě vyhraje.“

Apple se vyjádřil k celé situaci 20. března s tím, že nevidí důvod, aby tento bezpečností problém musel okamžitě řešit. 29. března byla však aktualizována dokumentace týkající se právě oblasti certifikování aplikací s tím, že „vývojáři bezpečnostních nástrojů třetích stran budou muset vyvinout větší úsilí při ověřování všech identit v univerzálních binárních souborech, pokud chtějí podávat smysluplné výsledky.“

Zdroj MacRumors